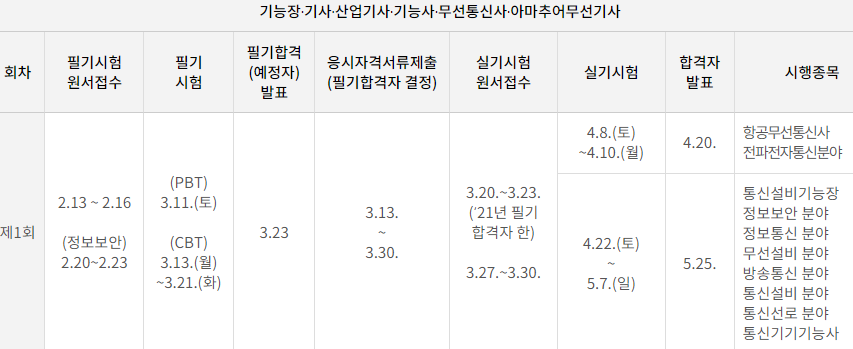

2023년도 정보보안기사 1회 실기 기출 문제

* 기출문제는 제공되지 않기 때문에 정확하지 않을 수 있음!

1. 라우팅 프로토콜

- 거리벡터 프로토콜 : RIP

- 링크상태 프로토콜 : OSPF

- 시스코 라우팅 프로토콜 : IGRP

2. log 명령어

- 가장 최근 로그인 로그아웃 명령어 : lastlog

- su 명령어 기록 : sulog

- 모든 명령어 기록 : acct/pacct

3. /etc/passwd 필드중

Test:x:100:1000:/home/Test:/bin/bash

- GID

- 사용자 홈 디렉토리

- 로그인 쉘

4. Http Response시 헤더분할, 파라미터 개행 문자 2가지

- CR (Carrage Return, %0d)

- LF (Line Feed %0a)

5. PHP 원격 취약점

- 함수 : include/require

- 파일명 : php.ini

- allow_url_fopen 옵션 설정 : off

6. Snort Threshold type 3가지

- limit

- both

- threshold

7. ARP Request시 목적지 주소 형식

FF:FF:FF:FF:FF:FF

8. DNS 서버는 53번 포트를 사용하고

- (UDP) 프로토콜을 사용한다.

- DNS는 상위 DNS서버에 반복적인 질의 때문에 부하가 발생하는 것을 막기위해 (캐시)를 사용하고

- 그 유효기간을 (TTL) 이라고 한다.

9. Black box, White box

- (Black Box) : 소스코드를 보지않고 외부 인터페이스등에서 분석하는 방법

- (White Box) : 소스코드를 보고 내부 코드등을 분석하는 방ㅂ법

10. 법령

.제8조(접속기록의 보관 및 점검)① 개인정보처리자는 개인정보취급자가 개인정보처리시스템에 접속한 기록을 (1)년 이상 보관·관리하여야 한다. 다만, (5)만명 이상의 정보주체에 관하여 개인정보를 처리하거나, 고유식별정보 또는 (민감정보) 를 처리하는 개인정보처리시스템의 경우에는 2년 이상 보관·관리하여야 한다.

11. DBMS 조회 및 검증 (KISA) 설계항목 내용 3가지

- (최소권한) 으로 실행

- 외부 입력값 (동적)으로 실행 금지

- (입력값) 검증

12. 정보보호 대책 정의

- (보호대책) : 위협에 대응하여 정보자산을 보호하 기 위한 관리적, 물리적, 기술적 대책으로 정의된다.

- (잔여위험) : (정보보호 대책)을 구현하여 전체 위험을 수용할 수 있는 수준으로 감소시키고 구현 후 안전한 시스템이나 환경은 존재하지 않기 때문에 남겨진 위험을 (잔여위험) 이라고한다.

- (DoA) : 위험처리는 (DoA) 정보보호 최고책임자, 개인정보보호 책임자 등 경영진의 의사결정에 의하여 결정 되어야 한다.

13. Byod에 따른 모바일 보안 (서술형)

https://www.ibm.com/kr-ko/topics/byod

- MDM (Mobile Device Management) : 스마트폰이나 태블릿, 휴대용 컴퓨터와 같은 모바일 기기를 보호, 관리, 감시, 지원하는 일련의 과정 안전한패스워드 설정, 모바일 어플리케이션 배포, 도난 및 분실 시 원격자료 삭제

- 모바일 가상화 : 안드로이드 OS가 탑재된 스마트폰에서 기업용 솔루션을 이용할 때에는 가상화를 이용하여 또 다른 보안 솔루션이 적용된 안드로이드 OS가 개인용 스마트폰 안에서 구동되고 사용자는 그 보안이 적용된 안드로이드 OS를 사용해서 기업용 솔루션을 사용하게 되는 것

- 컨테이너화 : 모바일 애플리케이션 관리(MAM) → MAM은 디바이스 자체를 제어하기 보다는 앱 관리에 중점을 두고, IT 관리자에게 기업 앱과 데이터에 대한 제어 권한만 부여함. 이를 실현하기 위해 MAM은 개인 디바이스에 비즈니스 데이터 및 애플리케이션을 위한 보안 엔클레이브를 생성하는데, 이를 컨테이너화라고 합니다. 컨테이너화를 통해 IT는 컨테이너 내의 애플리케이션, 데이터 및 디바이스 기능을 완벽하게 제어할 수 있지만 컨테이너 외부에서는 직원의 개인 데이터 또는 디바이스 활동에 액세스하거나 이를 볼 수도 없음.

14. 위험분석방법인 기준선접근법, 상세위험분석 설명을 하고 장점,단점을 기술하시오.(서술형)

- 기준선접근법 : 기존에 현존하는 법령, 정책을 사용하여 보호대책을 선택한다

- 장점: 시간 및 비용 절감, 편의성

- 단점: 특정 조직의 특성이 미반영되어 보안수준이 초과되거나 미달성됨.

- 상세위험분석법 : 자산, 위협, 취약성 분석을 단계별로 수행 (과거자료분석법, 수학공식접근법, 활률 분포법)

- 정량적: 객관적인 평가기준, 비용과 이익에 대한 평가

- 장점: 정보의 가치가 논리적이며 성능평가가 용이함

- 단점: 계산이 복잡하여 시간, 노력이 많이듬

- 정성적: 위험 분석을 매우높음, 높음, 중간, 낮음 등으로 표현 (델파이법, 시나리오법)

- 장점 : 정보자산에 대한 수치화가 불필요함 계산에 대한 시간과 노력이 적게 듬

- 단점 : 측정기준이 주관적임, 명확한 근거가 없음, 위험관리 성능 추적 불가

https://itwiki.kr/w/%EC%9C%84%ED%97%98%EB%B6%84%EC%84%9D

- 정량적: 객관적인 평가기준, 비용과 이익에 대한 평가

15. Cookie 설정값의 의미 (서술형)

* 쿠키 정보를 탈취하는 것이 XSS 공격임

- Secure : HTTPS통신 이외에는 쿠키를 전달 하지 않는다.

- Httponly :브라우저에서 쿠키값에 대해 접근을 하지 못하게 막음.

- Expires : 쿠키 만료일자 설정, 미설정 시 브라우저 종료시 삭제.

16. DNS 증폭공격시 사용되는 ip공격기법과 그 이유 (서술형)

- 공격기법 : IP Spoofing 출발지를 희생자 IP로 위조한 후 다수의 DNS질의를 발생시킴

- 이유: IP 위조하여 희생자 IP에게 DNS 질의에 대한 응답이 희생자 쪽으로 향하도록해 부하시킴

17. SQL Injection Log 분석 ( 1 or 1=1 ) (실무형)

- 공격기법 이름 : SQL Injection

- 공격 방법 : 웹에서 DB에 사용되는 SQL을 삽입하여 DB의 데이터를 탈취함

- 취약점 이유 설명 : DB는 기본적으로 일반 사용자가 접근할 수 없게 해야하며 민감정보등이 유출 될 수 있다.

- 취약점 방지 방법 : 입력값 검증 DB Query에 영향을 줄 수 있는 입력값을 검증한다.

저장프로시저를 사용하여 White List 방식의 Query만 가능하게 한다.

18. 개인정보 관리적, 기술적 보호 조치 5가지 (실무형)

보호조치 기준은 '정보통신망 이용촉진 및 정보보호등에 관한 법률'법률에 따른 형사처벌과 행정처분이 이루어진다.

1. 제3조(내부관리계획의 수립ㆍ시행)는 사업자가 이용자의 개인정보를 보호하기 위한 개인정보보호 조직의 구성 및 운영에 관한 개인정보관리책임자 지정, 개인정보취급자의 역할 및 책임, 개인정보관리책임자 및 취급자 대상 교육에 관한 사항 및 보호조치 기준의 제4조에서 제8조까지의 추진 방안을 마련하여야 한다.

2. 제4조(접근통제)는 이용자의 개인정보에 접근할 수 있는 개인정보취급자의 권한 부여 및 업무 변경에 따른 권한 변경, 권한 부여 및 변경에 대한 이력 보관(5년), 이용자의 개인정보 불법적인 접근 및 침해 방지를 위한 침입차단 및 탐지 기능 설비 운영, 개인정보취급자의 비밀번호 작성 규칙 등의 기준을 제시하고 있다.

3. 제5조(접속기록의 위ㆍ변조방지)는 개인정보취급자가 이용자의 개인정보를 서비스 제공을 위해 접속한 기록에 대한 월 1회 이상의 확인ㆍ감독, 접속기록의 보관 기간 및 접속기록이 위ㆍ변조되지 않도록 백업하는 기준을 제시하고 있다.

4. 제6조(개인정보의 암호화)는 이용자 및 개인정보취급자의 비밀번호 및 바이오정보에 대한 일방향 암호화, 이용자의 주민등록번호, 계좌번호, 신용카드번호의 저장 시 암호화, 개인정보 및 인증정보를 송ㆍ수신 하는 경우에 보안서버 구축을 통한 암호화, 이용자의 개인정보를 개인용 컴퓨터에 저장시 암호화에 대한 기준을 제시하고 있다.

제7조(악성프로그램 방지)는 개인정보처리시스템 및 개인정보취급자의 개인용 컴퓨터에 대한 백신소프트웨어 설치와 주기적 갱신ㆍ점검과 운영체제 또는 백신소프트웨어의 업데이트 시 정합성 고려 후 갱신ㆍ점검 등의 기준을 제시하고 있다.

제8조(출력ㆍ복사시 보호조치)는 이용자의 개인정보를 출력시(인쇄, 화면표시, 파일생성 등) 용도 명확화 및 출력항목 최소화, 출력ㆍ복사시 개인정보관리책임자의 사전승인을 통한 관리 및 이용자 개인정보를 개인정보취급자가 출력ㆍ복사물을 불법 유출시 법적 책임이 부과될 수 있다는 기준을 제시하고 있다.

제9조(개인정보 표시 제한 보호조치)는 서비스 제공을 위해 개인정보의 조회, 출력 등의 업무를 수행하는 과정에 개인정보보호를 위해 성명, 생년월일, 전화번호, 주소의 읍ㆍ면ㆍ동, 및 인터넷 주소의 마스킹 기준을 제시하고 있다.

후기

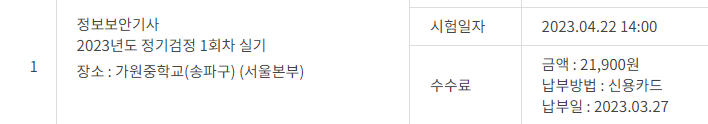

60점 턱걸이로 실기시험 기회를 얻은 본인은 실기기사를 가벼운 마음으로 응시해 보기로 했다

→ 4월 22일 가원중학교에서 응시하였다

첫 실기시험이라 유형을 파악하려고 응시하였다.

회독할 시간이 없어서 필기와 비슷하게 최신 기출을 확인하도록 노력하였으나

기출 회독은 불가해서 유튜브 정독+회독은 하고 시험에 응시하기로 했다.

필기와 다르게 정말 난이도가 상승함을 느꼈다.

항상 가장많이 참고하는 임베스트 TV, 이기적 실기

임베스트TV

정보처리기술사, 정보보안기사, 정보관리기술사, 컴퓨터시스템응용기술사,정보시스템감리사,빅데이터분석기사,SQLD, 싱가폴유학 등의 유튜브

www.youtube.com

https://www.youtube.com/watch?v=GdIOxEzpBZw&list=PL6i7rGeEmTvqysvqbeY4CeaeQ91m4odjB

후기는 엄청 어렵다 느끼는정도는 아니었는데

본인이 학습량이 부족해서 답안을 정확하게 쓰지 못하는 느낌이었고

불합.!

기대는 안했지만 기대했던 점수보다 훨씬 낮아서 더 정확하게 답안을 써야겠다.

+ 알기사 홍보는 아니지만 알기사 기출에서 상당히 많이 나온것으로 추정된다!

알기사 책 회독 많이 하신분들은 안어려웠다고 한다.

'정보보안 > 정보보안 기사' 카테고리의 다른 글

| 정보보안기사 2024년도 4회차 필기 합격 후기 (2024년 09월 24일) (3) | 2024.09.24 |

|---|---|

| [정보보안] 2023 정보보안기사 2회 실기 기출 pdf 문제, 합격률, 후기 (4) | 2023.09.19 |

| [정보보안] 정보보안기사 실기 2022년 11월 26일 기출 문제 및 정리 PDF (0) | 2023.04.13 |

| [정보보안] 2023 정보보안기사 2회 필기 기출 문제 PDF / 답안 정답률 (4) | 2023.04.04 |

| [정보보안] 2023 정보보안기사 1회 필기 기적의 합격 후기 (0) | 2023.03.24 |